Kurzanleitung

Diese Kurzanleitung fasst die wichtigsten Schritte zusammen, die für die Inbetriebnahme des RAIDA-Agent vorgenommen werden müssen.

Relevante Namen und Begriffe

Mit dem Netzausbaubeschleunigungsgesetz (NABEG) wurden zahlreiche Neuerungen beschlossen, die in ihrer Gesamtheit auch als Redispatch 2.0 bezeichnet werden. Im Redispatch 2.0 wurde neben den etablierten Rollen des EIV, Netzbetreibers, Lieferanten und anderen auch die neue Rolle des Dataproviders geschaffen.

Der Dataprovider bildet die Schnittstelle zwischen allen Prozessteilnehmern (PTN) im Redispatch 2.0. Die PTN müssen also nicht mehr, wie bisher, gezielt mit vielen verschiedenen anderen PTN auf unterschiedlichste Weise kommunizieren, sondern nur noch mit dem Dataprovider. Dieser leitet die Daten an die relevanten Empfänger weiter und kümmert sich dabei um die Verschlüsselung der ausgetauschten Daten und das aufwendige Management der Zertifikate, die für die Verschlüsselung benötigt werden.

Zur operativen Umsetzung der Datenaustauschprozesse des Redispatch 2.0 hat sich die Kooperation Connect+ gebildet. Diese besteht aus den vier Übertragungsnetzbetreibern und zahlreichen Verteilnetzbetreibern. Im Auftrag von Connect+ wurde und wird von der Firma SOPTIM die Software für den Dataprovider entwickelt. Der Name dieser Software lautet RAIDA (also RAIDA = Dataprovider).

Um die Ausfallsicherheit des Dataproviders zu gewährleisten, wird RAIDA an verschiedenen Standorten in den Rechenzentren mehrerer Mitglieder von Connect+ gehostet. Der Applikationsbetrieb (Datenpflege, Support für die PTN etc.) wird vom Netzbetreiber EWE geleistet. Dieser ist auch für das RAIDA Nutzerportal (https://raida.de) verantwortlich, in dem sich die EIV, Netzbetreiber und Lieferanten registrieren müssen, die über RAIDA kommunizieren wollen.

Durch die hohen Anforderungen, die an die sichere Datenübertragung im Redispatch 2.0 gestellt werden, welche durch die offiziellen Regelungen zum Übertragungsweg (RzÜ) vorgegeben sind, ist die Kommunikation mit RAIDA leider alles andere als trivial. Daher wurde SOPTIM zusätzlich damit beauftragt, eine Anwendung für die PTN zu entwickeln, die diese bei sich installieren können und die die Kommunikation mit RAIDA gemäß den Richtlinien übernehmen kann. Ursprünglich sollte diese Anwendung nur die Basisfunktion der verschlüsselten Datenübertragung umsetzen und wurde daher auf den Namen BaseClient getauft. Nachdem immer mehr Funktionen hinzukamen, wurde die Anwendung umbenannt und trägt seitdem den Namen RAIDA-Agent.

Kommunikation mit dem Dataprovider

Die Kommunikation mit dem Dataprovider (RAIDA) im Redispatch 2.0 kann auf drei Arten erfolgen. Per Mail, SFTP oder REST. Der RAIDA-Agent ermöglicht ausschließlich die Kommunikation per REST. Wenn Sie per Mail oder SFTP kommunizieren wollen, dann sind Sie hier leider falsch (Sie dürfen trotzdem gerne weiterlesen).

Im Redispatch 2.0 sind Sie als Prozessteilnehmer nicht nur Sender, sondern immer auch Empfänger (mindestens von ACK-Dokumenten, in denen RAIDA Ihnen mitteilt, ob Ihre Daten verarbeitet oder abgelehnt wurden). Der RAIDA-Agent dient damit sowohl als Client (Versand) als auch als Server (Empfang).

Die Kommunikation über die REST-Verbindung ist nach den Vorgaben der RzÜ (Regelungen zum Übertragungsweg) doppelt abgesichert. Die ausgetauschten XML-Dokumente werden per S/MIME (wie es in der verschlüsselten Mail-Kommunikation genutzt wird) signiert und verschlüsselt. Die REST-Verbindung selbst wird mittels TLS-Zertifikaten abgesichert. Anders als beim normalen Aufruf einer gesicherten Webseite, bei dem die Verbindung ebenfalls per TLS-Zertifikat (vom Server) abgesichert ist, wird im Redispatch 2.0 zusätzlich auch das TLS-Zertifikat des Clients genutzt. So stellt nicht nur der Client sicher, dass er mit dem korrekten Server spricht, sondern der Server kann auch den Client verifizieren.

Damit dies möglich ist, benötigen Sie zwei Zertifikate: Ein S/MIME-Zertifikat und ein TLS-Zertifikat. Diese Zertifikate müssen von einer anerkannten öffentlichen Zertifizierungsstelle ausgestellt sein und einigen Anforderungen entsprechen.

Für das S/MIME-Zertifikat gilt unter anderem:

- Das Zertifikat darf maximal 3 Jahre gültig sein.

- Es muss sich um ein sogenanntes „class 2“ Zertifikat handeln. Das bedeutet, dass die Zertifizierungsstelle die Identität des Antragstellers bzw. dessen Organisation überprüft. Das Organisationsfeld (O) des S/MIME-Zertifikats wird befüllt.

- Als Signaturverfahren muss RSASSA-PSS genutzt werden.

- Die RSA-Schlüssellänge muss mindesten 3072 Bit betragen.

Weitere Anforderungen können Sie der RzÜ entnehmen.

Für das TLS-Zertifikat gilt unter anderem:

- Das Zertifikat darf maximal 1 Jahr gültig sein.

- Die Felder für den Common-Name (CN), Organisation (O) und Land (C) müssen befüllt sein. Dies schließt Gratis-Zertifikate wie die von Let’s Encrypt leider aus, weil hier aufgrund einer fehlenden Identitätsvalidierung die Felder O und C nicht befüllen werden können.

- Erlaubt sind

- RSA-Zertifikate mit einer Schlüssellänge von mindestens 2048 Bit oder

- EC-Zertifikate mit einer Schlüssellänge von mindesten 256 Bit. Für EC-Zertifikate sind die Kurven brainpoolP256r1, brainpoolP384r1, brainpoolP512r1, secp256r1, secp384r1 und secp521r1 erlaubt.

- Das Zertifikat muss genau einen Domänennamen (den unter dem der RAIDA-Agent erreichbar sein soll) im SAN-Attribut (Subject Alternative Names) enthalten.

Weitere Anforderungen können Sie auch hier der RzÜ entnehmen.

Diese beiden Zertifikate müssen im RAIDA-Agent hinterlegt werden (dazu später mehr). Damit RAIDA Ihre Nachrichten auch verifizieren und Ihnen verschlüsselte Nachrichten senden kann, müssen Sie die Zertifikate zusätzlich im RAIDA Nutzerportal (https://raida.de) hochladen. Dort müssen Sie ebenfalls die URL angeben, unter der Ihre RAIDA-Agent Instanz erreichbar ist. Die Daten werden dort vom RAIDA-Applikationsbetrieb (damit haben wir von SOPTIM nichts zu tun) geprüft und bei erfolgreicher Prüfung in RAIDA transferiert.

Allgemeine Funktionsweise

Wenn der RAIDA-Agent gestartet wurde, scannt diese zyklisch einen (konfigurierbaren) Ordner nach XML-Dateien, die Sie an RAIDA senden möchten. Gefundene Dateien werden verschlüsselt an RAIDA übermittelt.

Nachrichten, die RAIDA an Sie schickt, werden vom RAIDA-Agent empfangen, entschlüsselt und in einem (konfigurierbaren) Ordner abgelegt. Der RAIDA-Agent kann zusätzlich so konfiguriert werden, dass automatisch mit einer positiven Empfangsnachricht an RAIDA geantwortet wird.

Da die im Redispatch 2.0 genutzten XML-Nachrichten teils nur schwer menschenlesbar sind, verfügt der RAIDA-Agent über eine Funktion, die XML-Nachrichten in Excel-Dokumente zu konvertieren. Dies funktioniert in beide Richtungen. Sie können ein Excel-Dokument mit einer vorgegebenen Struktur in XML konvertieren und verschicken lassen und auch empfangene XML-Nachrichten in Excel umwandeln. Excel-Templates und Beispieldateien liegen dem RAIDA-Agent bei.

Installation

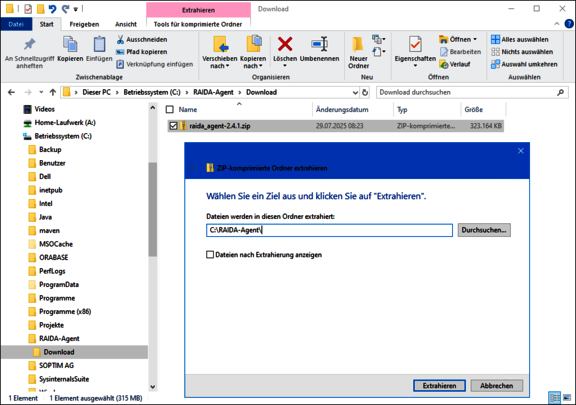

Laden Sie sich die aktuelle Version des RAIDA-Agent von der Webseite herunter. Der RAIDA-Agent wird als Zip-Paket zur Verfügung gestellt.

Entpacken Sie anschließend den Inhalt des Zip-Pakets (z. B. nach C:\RAIDA-Agent\).

Mehr ist für die Installation nicht notwendig.

Konfiguration

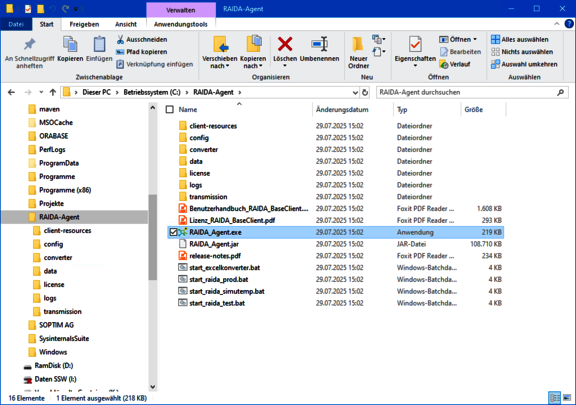

Starten Sie die RAIDA_Agent.exe, die Sie im Hauptverzeichnis finden können …

… und öffnen Sie die Ansicht Konfiguration über das linke Menü.

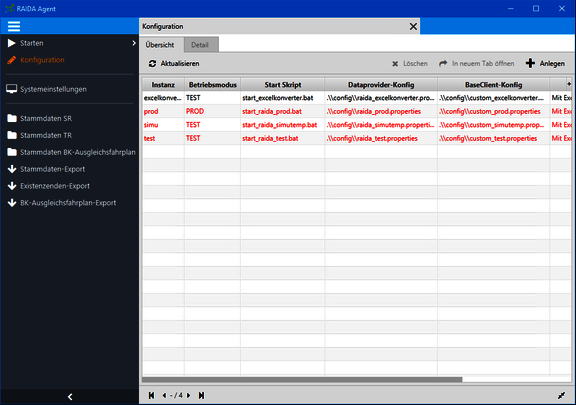

Wenn Sie den RAIDA-Agent zum ersten starten, sollten in dieser Ansicht 4 Einträge vorhanden sein.

- excelkonverter: Wenn Sie den RAIDA-Agent nur dafür nutzen wollen, XML-Dokumente in Excel zu konvertieren und/oder umgekehrt, haben Sie hier eine vollständig vorkonfigurierte Instanz, die Sie dafür nutzen können.

- prod: Diese Instanz ist zum großen Teil vorkonfiguriert, um mit dem RAIDA-Produktivsystem zu kommunizieren. Sie müssen noch Ihr TLS- und S/MIME-Zertifikat konfigurieren.

- simu: Diese Instanz ist zum großen Teil vorkonfiguriert, um mit dem RAIDA-Simulationssystem zu kommunizieren. Dieses System ist aktuell nicht mehr für externe Nutzer erreichbar.

- test: Diese Instanz ist zum großen Teil vorkonfiguriert, um mit dem RAIDA-Testsystem zu kommunizieren. Sie müssen noch Ihr TLS- und S/MIME-Zertifikat konfigurieren. Es wird dringendst empfohlen, Ihre Systeme und Workflows auf dem Testsystem zu erproben, bevor Sie Daten an das Produktivsystem senden.

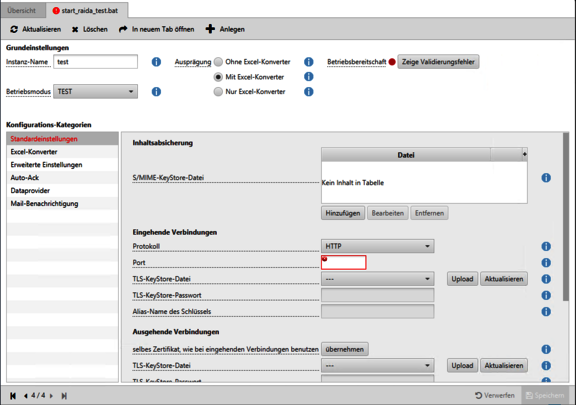

Doppelklicken Sie auf die Instanz, die Sie konfigurieren möchten (hier im Beispiel test). Hinter jedem Konfigurationselement finden Sie ein blaues Info-Icon. Wenn Sie mit dem Mauszeiger darüberfahren, wird Ihnen ein Infotext zu diesem Element angezeigt.

In der Regel müssen Sie nur Einträge unter dem Punkt Standardeinstellungen anpassen.

Wie Sie die Instanz konfigurieren müssen, hängt stark davon ab, wie Sie diese in ihre Infrastruktur einbinden. Betreiben Sie sie so, dass sie direkt aus dem Internet heraus ansprechbar ist, oder hinter einem Proxy liegt? Leitet der Proxy-Server die Anfragen nur durch oder nimmt er die Anfragen selbst entgegen und baut eine eigene verschlüsselte oder unverschlüsselte Verbindung zur Instanz auf? Muss die Instanz für ausgehende Verbindungen über einen Proxy-Server gehen, oder kann sie direkt mit RAIDA kommuniziert werden?

In dieser Anleitung gehen wir davon aus, dass die Instanz sowohl bei eingehenden als auch ausgehenden Verbindungen direkt mit RAIDA kommunizieren kann. Dafür müssen drei Bereiche konfiguriert werden:

- das S/MIME-Zertifikat für die Inhaltsdatenverschlüsselung und Signaturprüfung

- eingehende Verbindungen (Protokoll, Port und TLS-Zertifikat)

- ausgehende Verbindungen (normalerweise wird hier dasselbe Zertifikat wie für eingehende Verbindungen genutzt)

- Ordner, in denen eingehende und zu versendende Dokumente abgelegt werden

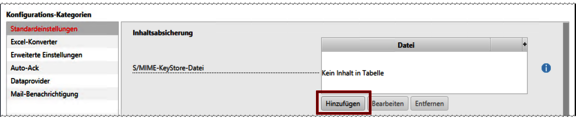

S/MIME-Zertifikat

Damit die Inhaltsdaten verschlüsselt und signiert (ausgehend) bzw. entschlüsselt und validiert (eingehend) werden können, benötigen beide Kommunikationspartner jeweils ein S/MIME-Zertifikat, deren öffentliche Teil dem jeweils anderen Partner bekannt ist. Das öffentliche RAIDA-S/MIME-Zertifikat ist bereits vorkonfiguriert. Das eigene Zertifikat muss im RAIDA-Agent eingetragen werden.

Klicken Sie in der Unterkategorie Inhaltsabsicherung auf den Hinzufügen-Button.

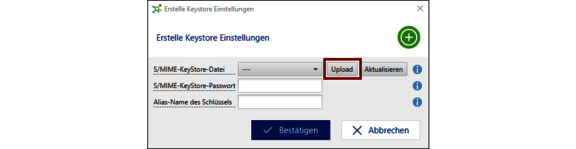

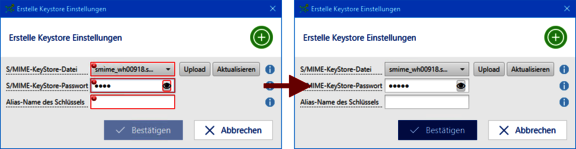

Klicken Sie dann in dem erscheinenden Fenster auf Upload und wählen Sie den Private-Key (bzw. Key-Store) Ihres S/MIME-Zertifikats aus. Sie sollten dieses im Format p12 bzw. pkcs12 oder pfx von Ihrer Zertifizierungsstelle bekommen haben.

Geben Sie anschließend das entsprechende Passwort für Ihr Zertifikat ein. Das Passwort wird während der Eingabe validiert. Sobald Sie das korrekte Passwort eingeben haben, verschwinden die roten Rahmen um die Eingabefelder und Sie können auf den Bestätigen-Button klicken.

Optional können Sie den Alias-Namen Ihres Schlüssels eingeben, wie er im Key-Store hinterlegt ist. Dies ist aber nur notwendig, wenn Sie mehrere Schlüssel in Ihrem Key-Store hinterlegt haben. Der RAIDA-Agent wird sonst immer den ersten Schlüssel auswählen, den er findet.

Sie können mehrere S/MIME-Keystores hinterlegen. Der RAIDA-Agent wählt für den Versand das erste gültige (nicht-abgelaufene) Zertifikate, welches in der Liste gefunden wird. Beim Empfang werden die Zertifikate so lange durchlaufen, bis eines gefunden wurde, mit dem die Daten entschlüsselt werden können. Diese Funktion ist für den Übergangszeitraum wichtig, wenn Sie ein neues Zertifikat bekommen, weil beispielsweise das alte abläuft, RAIDA dieses aber noch nicht nutzt. Sie können dann das neue Zertifikat im RAIDA-Agent hinzufügen und über das Nutzerportal an RAIDA melden. Nach einer Prüfung wird dieses dann irgendwann (normalerweise innerhalb von 5 Werktagen) von RAIDA genutzt werden. Der RAIDA-Agent wird dann weiterhin mit dem alten Zertifikat schicken, kann dann aber sofort Daten verarbeiten, die von RAIDA ab einem unbekannten Zeitpunkt mit dem neuen Zertifikat verschlüsselt werden.

Eingehende Verbindungen

Die Regelungen zum Übertragungsweg sehen für den Redispatch 2.0 nicht nur eine Inhaltsdatenverschlüsselung vor, sondern zusätzlich auch eine Verschlüsselung der Kommunikationsverbindung. Dazu benötigen beide Kommunikationspartner jeweils ein TLS-Zertifikat. In diesem Beispiel gehen wir davon aus, dass der RAIDA-Agent direkt aus dem Internet für RAIDA erreichbar ist.

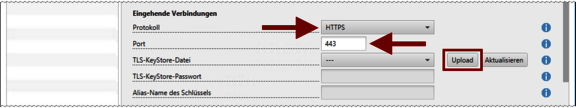

Schalten Sie das Protokoll auf HTTPS um und tragen Sie als Port den Wert 443 ein. Klicken Sie anschließend auf Upload und laden Sie den Key-Store ihres TLS-Zertifikats hoch.

Tragen Sie anschließend das TLS-KeyStore-Passwort ein. Wenn das Passwort korrekt ist, verschwindet die rote Umrandung um das Eingabefeld. Wie auch bei S/MIME können Sie optional eines Alias-Namen für den Schlüssel eintragen, wenn Sie mehrere Zertifikate in Ihrem Key-Store gespeichert haben.

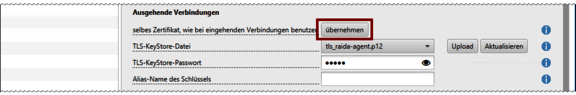

Ausgehende Verbindungen

Je nachdem, wie Ihre Server-/Netzwerk-Infrastruktur ausgestaltet ist, kann es sein, dass für ausgehende Verbindungen eine andere Konfiguration bzgl. Ihrer Zertifikate als für eingehende genutzt werden muss. In dem hier gezeigten Beispiel sind die Konfigurationen für eingehende und ausgehende Verbindungen jedoch gleich. Da dies in den meisten Fällen so sein dürfte, können Sie die Zertifikatskonfiguration für ausgehende Verbindungen von den eingehenden Verbindungen übernehmen. Klicken Sie dafür einfach auf den übernehmen-Button.

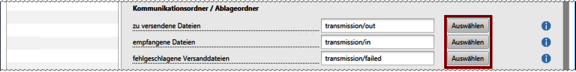

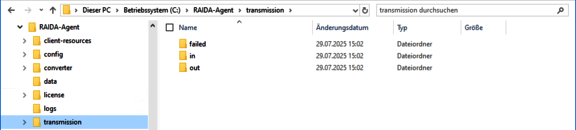

Kommunikationsordner

Der RAIDA-Agent scannt zyklisch einen Ordner auf XML-Dokumente, die versendet werden sollen. Sobald Sie ein solches Dokument dort ablegen, wird es vom RAIDA-Agent verschickt und anschließend aus dem Ordner gelöscht. Wenn der Versand nachmehreren Versuchen fehlschlägt, wird das Dokument hingegen in einen anderen Ordner verschoben. Eingehende Dokumente werden in einem weiteren Ordner gespeichert.

Klicken Sie jeweils auf die drei Auswählen-Buttons und wählen Sie einen Ordner aus.

Im RAIDA-Agent-Ordner finden Sie unter transmission drei Unterordner (out, in, failed), die Sie dafür nutzen können.

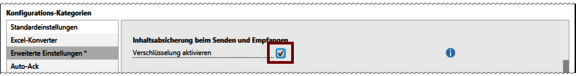

Überprüfen, ob verschlüsselter Versand aktiviert ist

Frühere Versionen des RAIDA-Agent haben die S/MIME-Verschlüsselung standardmäßig nicht aktiviert gehabt, auch wenn ein S/MIME-Zertifikat konfiguriert wurde.

Überprüfen Sie daher bitte unter Erweiterte Einstellungen, ob das Häkchen bei Verschlüsselung aktivieren gesetzt ist. Dateien ohne Inhaltsdatenverschlüsselung werden von RAIDA grundsätzlich abgelehnt.

Optional: Excel-Konverter

Wenn Sie den Excel-Konverter nutzen möchten, müssen Sie auf der linken Seite die Kategorie Excel-Konverter öffnen. Dort müssen Sie die jeweiligen Ordner festlegen.

Im RAIDA-Agent-Ordner finden Sie unter converter entsprechende Unterordner, die Sie dafür nutzen können.

Sie können diese Ordner aber auch so konfigurieren, dass zu XML konvertierte Excel-Dokumente direkt in den Ausgangsordner gespeichert und somit direkt verschickt werden. Der Eingangsordner kann im Gegenzug direkt vom Excel-Konverter gescannt werden, sodass eingehende XML-Dokumente direkt in Excel konvertiert werden.

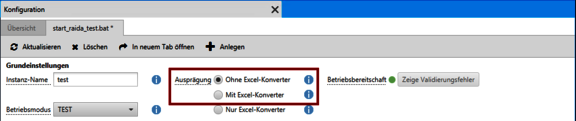

Wenn Sie den Excel-Konverter nicht benötigen, dann können Sie den Modus des RAIDA-Agent von Mit Excel-Konverter auf Ohne Excel-Konverter umschalten. Diese Einstellung finden Sie im oberen Bereich unter Grundeinstellungen.

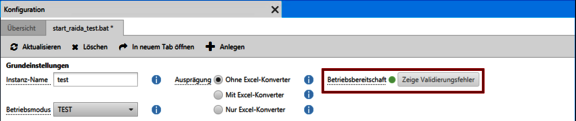

Betriebsbereitschaft

Nachdem Sie die zuvor beschriebenen Einstellungen vorgenommen haben, sollte die Anzeige der Betriebsbereitschaft auf grün gesprungen und der Button Zeige Validierungsfehler sollte ausgegraut sein.

Wenn dies nicht der Fall ist, dann klicken Sie auf den Button, um weitere Informationen zu den erkannten Fehlern zu bekommen.

Die Anzeige der Betriebsbereitschaft sagt allerdings nur aus, dass der RAIDA-Agent alle Informationen besitzt, um starten zu können. Ob die Verbindung zu RAIDA tatsächlich funktioniert – also die Daten, die Sie an RAIDA schicken, von RAIDA auch empfangen, entschlüsselt und validiert werden können – zeigt sich erst, wenn auch wirklich versucht wird, diese Daten zu senden.

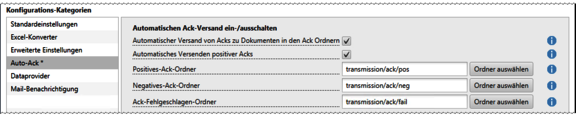

Optional: Automatische ACKs

Wenn Sie eine weitergeleitete Datei von RAIDA erhalten, müssen Sie mittels eines Acknowledgement Documents (ACK) innerhalb weniger Minuten bestätigen, dass Sie die Datei verarbeiten konnten oder ablehnen, wenn Sie dies eben nicht konnten.

Sie können den RAIDA-Agent so konfigurieren, dass dieser automatisch ein positives ACK an RAIDA zurückschickt, wenn dieser in der Lage war, die Datei zu entschlüsseln, die Signatur zu validieren und das XML-Dokument im Eingangsordner abzulegen.

Wechseln Sie in die Kategorie Auto-Ack, wählen Sie beide Checkboxen aus und wählen Sie passende Ordner für die Auto-ACK-Funktionalitäten aus.

Starten einer Instanz

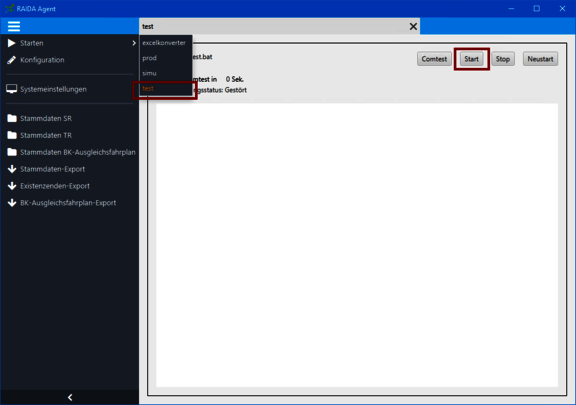

Nachdem die Konfiguration anzeigt, dass sie betriebsbereit ist, können Sie die Instanz starten. Wählen Sie im linken Menü Starten und selektieren Sie anschließend die entsprechende Instanz (hier im Beispiel test).

Das Fenster, welches daraufhin erscheint, zeigt oben einen Steuerungsbereich an und unten die Log-Ausgabe der Instanz. Beim ersten Aufruf ist diese noch leer.

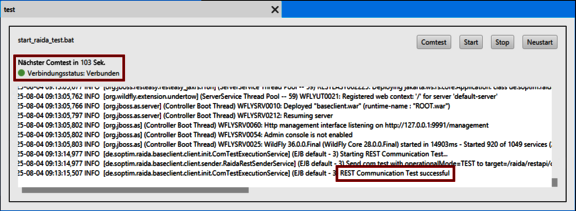

Klicken Sie dann auf den Start-Button oben rechts.

Es dauert eine Weile, bis der im Hintergrund gestartete Server (der RAIDA-Agent nutzt den Open Source Application-Server Wildfly) vollständig hochgefahren ist. Nachdem dies geschehen ist, führt dieser einen Comtest durch und versucht dabei den RAIDA-Server über eine dafür vorgesehene REST-Schnittstelle zu kontaktieren.

Wenn der Verbindungstest erfolgreich war, erscheint im Log der Text REST Communication Test successful und die Anzeige des Verbindungsstatus oben links springt auf Verbunden. Darüber wird Ihnen angezeigt, wann der nächste Comtest ausgeführt wird.

Wenn der RAIDA-Agent meldet, dass der Comtest nicht erfolgreich war oder der Startvorgang bereits vorher wegen einer Exception abgebrochen wurde, ist vielleicht einer der folgenden Fehler aufgetreten.

Häufige Fehlermeldungen

Port blockiert

Jeder Netzwerk-Port kann immer nur von einer RAIDA-Agent-Instanz bzw. ganz allgemein von nur einer Anwendung genutzt werden. Wenn Sie bereits eine andere Anwendung auf Ihrem System laufen haben, welches auf den Port horcht, den Sie entweder für eingehende Verbindungen konfiguriert haben (443) oder auf den Management-Port, den die Instanz nutzen möchte (9990), dann kann die Instanz nicht hochfahren.

In den Logs werden sich dann Fehlermeldungen finden wie:

Address already in use: bind /127.0.0.1:443

Prüfen Sie, ob es bereits andere Server-Anwendungen auf Ihrem System gibt, die den Port blockieren oder, ob im Hintergrund eine andere RAIDA-Agent-Instanz läuft, die ggf. nicht korrekt heruntergefahren wurde.

Falsches TLS-Zert

Das TLS-Zertifikat, dass Sie für den verschlüsselten Verbindungsaufbau zu RAIDA nutzen, wird von RAIDA überprüft. Wenn das Zertifikat RAIDA nicht bekannt ist, wird der Verbindungsaufbau abgebrochen und Sie bekommen eine Fehlermeldung zurück.

In den Logs werden sich dann Fehlermeldungen finden wie:

Communicationtest with https://edv-test.raida.de:443/restapi/comtest failed. HTTP-Status-Code: 460

Sie müssen Ihr TLS-Zertifikat über das RAIDA Nutzerportal (https://raida.de) hochladen, damit RAIDA dieses bekannt wird und für den Verbindungsaufbau genutzt werden kann. Überprüfen Sie, ob dort das korrekt Zertifikat hochgeladen wurde und Sie dieses auch im RAIDA-Agent konfiguriert haben.

Abgelaufenes Zertifikat

Beim Hochfahren der Instanz werden die S/MIME- und TLS-Zertifikate überprüft. Wenn eines der Zertifikate nicht (mehr) gültig ist, weil bspw. der Gültigkeitszeitraum abgelaufen ist, wird der Start vorzeitig abgebrochen. Dies kann sowohl für das eigene Zertifikat, als auch auf Zertifikat von RAIDA zutreffen.

In den Logs werden sich dann Fehlermeldungen finden wie:

No Certificate for S/MIME found

S/MIME settings are not valid: NO_VALID_CERTIFICATE

Die Fehlermeldungen können je nach Grund variieren. Prüfen Sie bitte, ob alle Zertifikate korrekt hinterlegt und gültig sind.

Keine Verbindung zu RAIDA

Eine fehlerhafte Konfiguration, kann dazu führen, dass versucht wird, eine falsche URL aufzurufen, wenn der Comtest ausgeführt wird. Ebenso können Netzwerkprobleme dazu führen, dass keine Verbindung zu RAIDA aufgebaut werden kann.

In den Logs werden sich dann Fehlermeldungen finden wie:

Die Netzwerkverbindung zum DataProvider konnte nicht aufgebaut werden. Bitte überprüfen Sie die Netzerkverbindung und Verbindungseinstellungen

Connection timed out

Überprüfen Sie die Konfiguration und Ihr Netzwerk.

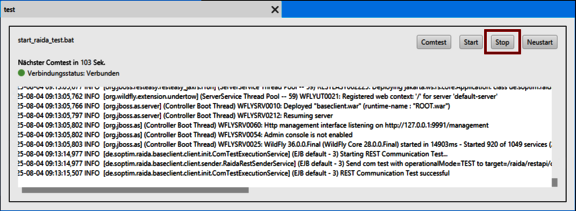

Stoppen des RAIDA-Agent

Im Redispatch 2.0 müssen Sie dauerhaft erreichbar sein. Der RAIDA-Agent wurde daher so entwickelt, dass Sie ihn bzw. eine gestartete Instanz nicht versehentlich schließen.

Wenn Sie die grafische Benutzungsoberfläche des RAIDA-Agent schließen, wird die Anwendung in den Infobereich der Taskleiste minimiert und dort als Tray Icon angezeigt. Rechts-klicken Sie auf das RAIDA-Agent-Symbol, um das Menü zu öffnen. Sie haben die Möglichkeit, die Benutzungsoberfläche wieder zu öffnen, oder diese zu beenden.

Sollten Sie eine Server-Instanz gestartet haben, wird diese damit NICHT beendet, sondern bleibt im Hintergrund weiterhin aktiv. Das Dialogfenster, dass Ihnen angezeigt wird, wenn Sie auf Beenden klicken, weist Sie noch einmal darauf hin.

Wenn Sie auch die Server-Instanz(en) beenden möchten, dann müssen Sie dies im Steuerungsbereich der jeweiligen Instanz tun.

Updates

Um eine neue Version des RAIDA-Agent zu installieren, können Sie die alte Version einfach mit der neuen Version überschreiben.

Stoppen Sie in beiden Fällen laufende Server-Instanzen und beenden Sie die grafische Benutzungsoberfläche. Sicherheitshalber sollten Sie eine Kopie Ihrer Konfiguration anfertigen. Sichern Sie dazu einfach den Ordner config im Hauptverzeichnis des RAIDA-Agent.

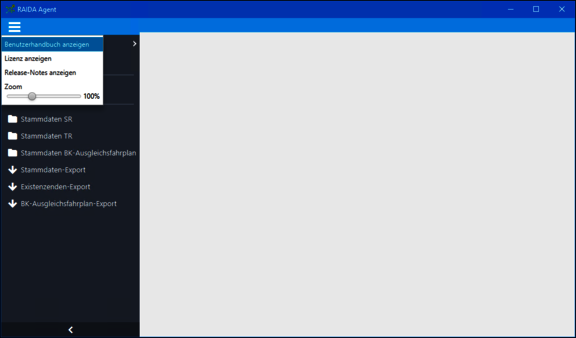

Handbuch

Klicken Sie auf das Menü-Icon oben links und wählen Sie Benutzerhandbuch anzeigen, um das Handbuch im PDF-Format zu öffnen. Diese Datei finden Sie auch unter dem Namen Benutzerhandbuch_RAIDA_BaseClient.pdf im Hauptverzeichnis des RAIDA-Agent.